Sistemimizde sahte dhcp sunucuların önüne geçmek için switch üzerinde dhcp snooping özelliğini aktif etmemiz gerekmektedir. Bu yazıda bu işlemin Cisco switchlerde nasıl yapılacağını anlatacağım.

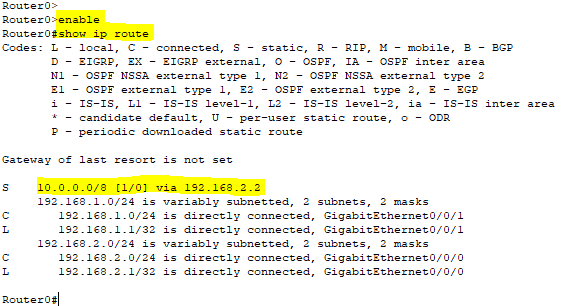

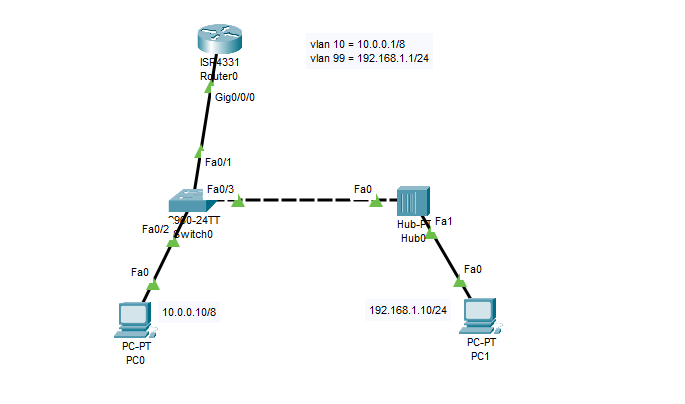

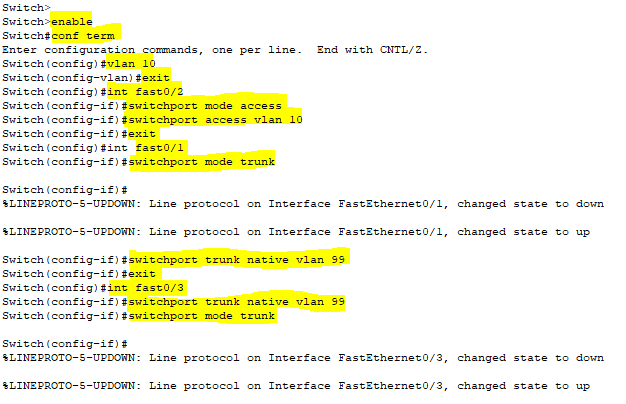

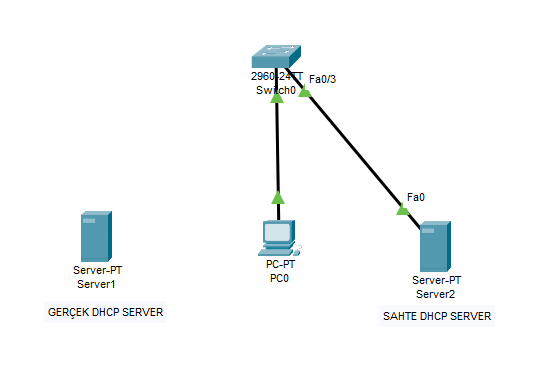

1-) Aşağıdaki görselde örnek yapımızı görebilirsiniz;

Burada dhcp sunucumuz switch üzerinde fastethernet0/1 portuna bağlı durumda ve 10.0.0.0/8’li bloktan ip dağıtımı yapıyor.

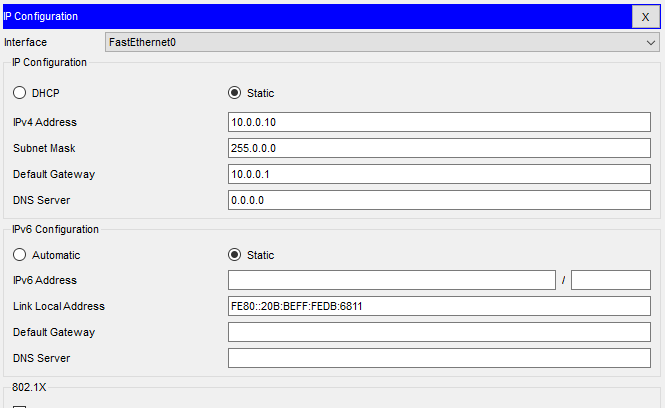

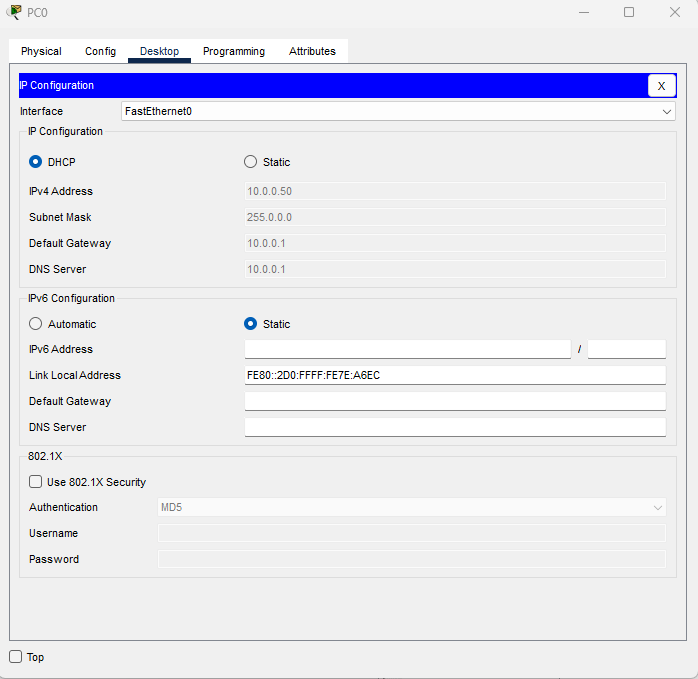

2-) Bilgisayarımıza baktığımızda sorunsuz olarak ip alabildiğini görebiliyoruz.

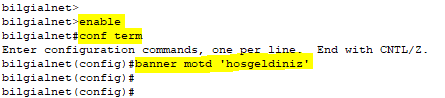

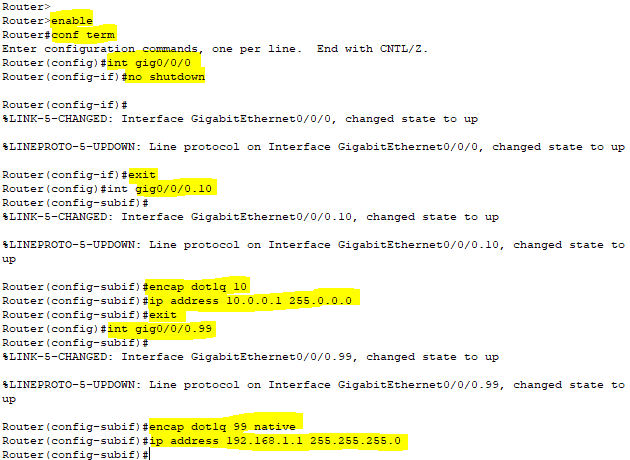

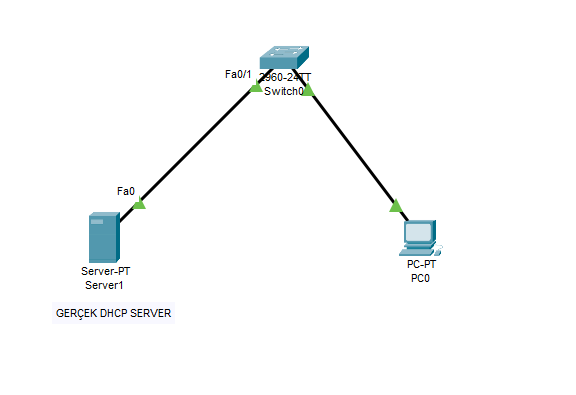

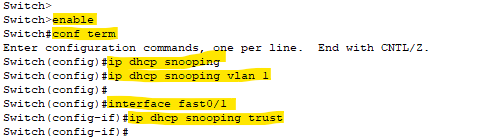

3-) Şimdi aşağıdaki komutlar ile switch üzerinde dhcp snooping özelliğini aktif edelim;

enable

conf term

ip dhcp snooping

ip dhcp snooping vlan 1

interface fast0/1

ip dhcp snooping trustBurada ilk dört satırdaki komutlar ile switch üzerinde dhcp snooping servisini aktif yapmış olduk. Bu komutları uygulayıp bırakırsak tüm portlar güvensiz olarak işaretlenmiş olacaktır. Daha sonraki komutlar ile dhcp sunucumuzun switch üzerinde bağlı olduğu portu yani FastEthernet0/1 portunu vlan 1’de (dhcp sunucu hangi vlan da ise onu belirtmemiz gerekmektedir) güvenli olarak göstererek dhcp sunucunun bu port üzerinden hizmet verdiğini belirtmiş olduk. Bu işlemden sonra da tüm client cihazlar sorunsuz olarak ip alacaktır.

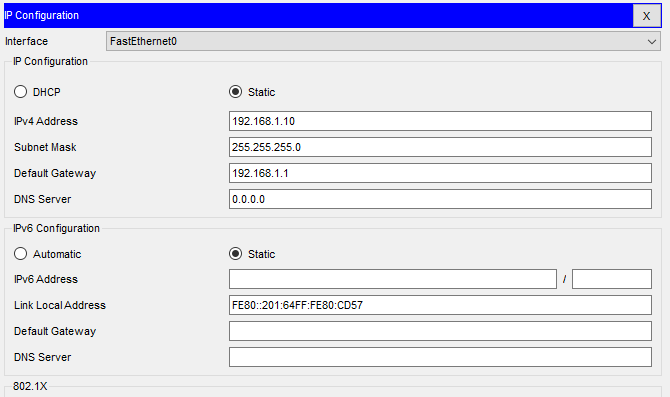

4-) Şimdi kötü niyetli bir kişi dhcp sunucunun kablosunu çıkardı veya dhcp sunucuya saldırı yaparak bu sunucuyu hizmet veremeyecek duruma getirdi ve daha sonra sisteme kendi sahte bir dhcp sunucu kurdu. Aşağıdaki görselde bu senaryoyu görebilirsiniz. Bu dhcp sunucu 192.168.1.0/24 ip bloğunda hizmet veriyor ve switchte FastEthernet0/3 portuna bağlı.

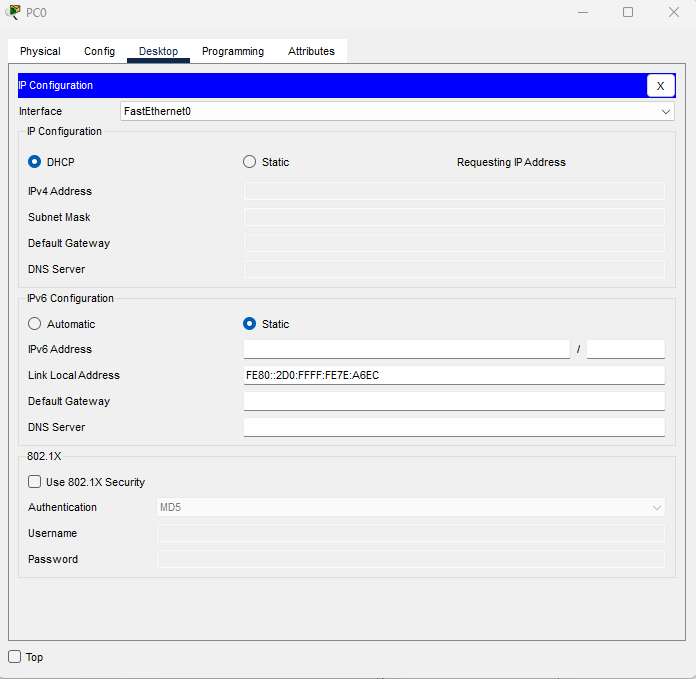

5-) Bilgisayarımıza tekrar baktığımızda dhcp sunucudan ip alamadığını görüyoruz. Çünkü switchte sadece FastEthernet0/1 portu dhcp hizmeti için güvenli durumda. Burada sahte dhcp sunucu FastEthernet0/3 portuna bağlı. Bu nedenle cihaz ip dağıtımı yapamıyor.

Bu makalede anlatacaklarım bu kadar. Tekrar görüşmek üzere. Şimdilik hoş çakalın.