Bilindiği üzere native vlan, switchlerde trunk portlarda etiketsiz trafiği de geçirmek için kullanılan bir özelliktir. Birçok network yöneticisi sistemlerinin yapısından dolayı ve kolaylık olması için native vlan özelliğini kullanmaktadır. Özellikle ham birden fazla vlan trafiği oluşturan hemde yönetimi olması gereken cihazların bağlı olduğu portlar genellikle native vlan olarak ayarlanmaktadır. Güvenlik için bu özelliği kapatmak isteyebiliriz. Cisco switchlerde bu özelliği doğrudan kapatabileceğimiz bir komut yoktur. Bu özelliği kullanmayarak devre dışı bırakabiliriz. Yani trunk yaptığımız portta native vlan tanımlaması yapmazsak bu özelliği devre dışı bırakmış oluruz. Peki cihazın yönetim trafiği nasıl oluşacak. Örneğin ortamımızda access pointler var ve bu cihazlar birden fazla vlan ile yayın yapan ssid ler var. Ayrıca bu cihazın yönetimi için bir ip adresi de olması gerekiyor. Normalde biz sistem yöneticileri bu cihazın bağlı olduğu portları trunk yapıp cihazların yönetimi için kullanılan ip adreslerinin erişilebilir olması için de native vlan özelliğini tanımlarız. Bu özelliği kullanmadan yapmak istiyorsak, access point cihazımızda bir tane vlan oluşturup bu vlana ip tanımlaması yapabiliz. Bu şekilde native vlan özelliğini kullanmayarak devre dışı bırakmış oluruz.

Örnek;

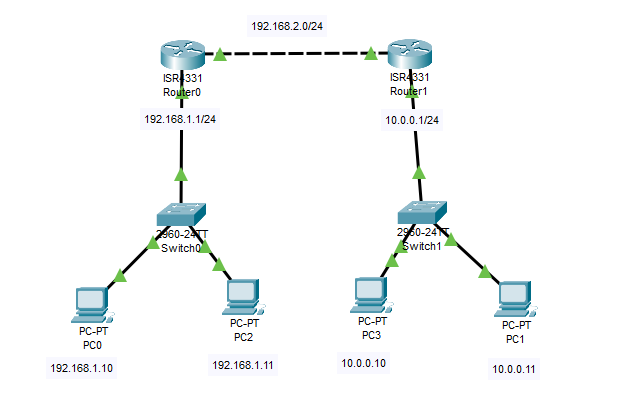

Firmamızda access pointler ve bu cihazlarda birden fazla ssid ler var. Yapı aşağıdaki gibi olsun,

SSID: Personel

Vlan: 10

SSID: Konuk

Vlan: 20

Yapımızdaki tüm cihazların yönetim vlanı da 100 olsun.

Bu durumda access point cihazlarımızda 10 ve 20 ssid yayınlarımızı oluşturmamız gerekmektedir. Ayrıca cihazın içinden vlan 100’ü de oluşturup ip tanımlamamız gerekmektedir. Cihazlarımız dhcp den ip adresi alıyorsa vlan için sabit ip vermemize gerek yoktur. Bu işlemlerden sonra ap cihazımızın bağlı olduğu portu aşağıdaki gibi yapılandırmamız yeterli olacaktır.

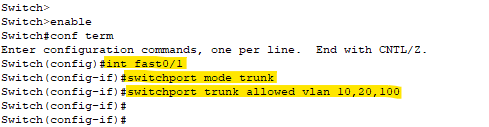

enable

conf term

int fast0/1

switchport mode trunk

switchport trunk allowed vlan 10,20,100

Evet görüldüğü gibi native vlan özellğini uygulamadık ama sistemimiz sorunsuz olarak çalışacaktır. Bu şekilde sistem güvenliğinizi üst seviyeye çıkarmış oluruz.