Cisco cihazlarda access list kuralları yazarak network trafiğimizi güvenli duruma getirebiliriz. Bu yazıda bu işlem ile ilgili örnek bir uygulama yapacağız. Örnek uygulamamızda bir networkten farklı bir networke ping atılmasını access list kuralı ile engelleyeceğiz.

Yapımızı aşağıdaki görsel üzerinden detaylı bir şekilde inceleyebilirsiniz.

Bu yapımızda 10.0.0.0/8 bloğunda bir web sunucu (10.0.0.100) yer almaktadır. Bu sunucuda dns, http servisleri aktiftir ve bilgialnet.com web sitesi yayınlanmaktadır. Access list kuralı yazarak 192.168.1.0/24’lü networkten web sunucunun olduğu networke ping atılmasını engelleyeceğiz. Şimdi bu işlem için uygulanması gereken adımları öğrenelim;

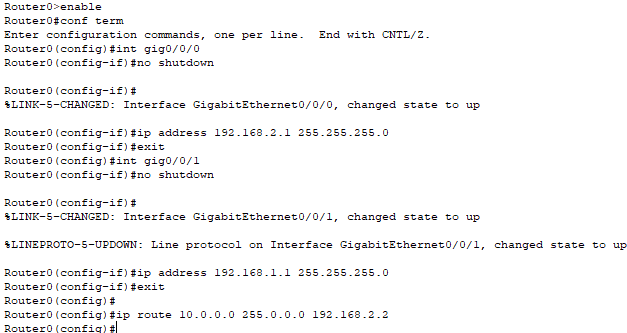

-Router0 üzerinden yapılacak işlemler-

İlk olarak Router0 için ip yapılandırmasını yapıyoruz ve karşı taraftaki networke erişim sağlanabilmesi için route işlemini uyguluyoruz.

conf term

int gig0/0/0

no shutdown

ip address 192.168.2.1 255.255.255.0

exit

int gig0/0/1

no shutdown

192.168.1.1 255.255.255.0

exit

ip route 10.0.0.0 255.0.0.0 192.168.2.2

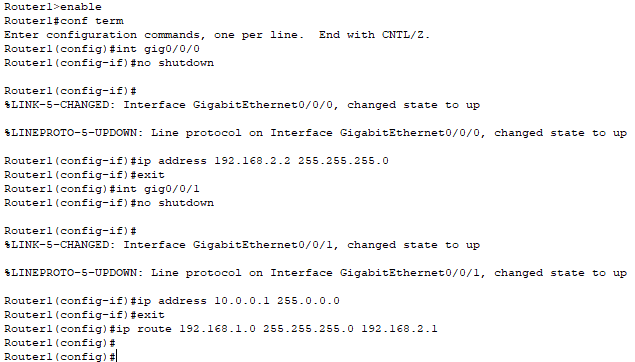

-Router1 üzerinden yapılacak işlemler-

Aynı işlemi aynı mantık ile Router1 için uyguluyoruz;

conf term

int gig0/0/0

no shutdown

ip address 192.168.2.2 255.255.255.0

exit

int gig0/0/1

no shutdown

10.0.0.1 255.0.0.0

exit

ip route 192.168.1.0 255.255.255.0 192.168.2.1

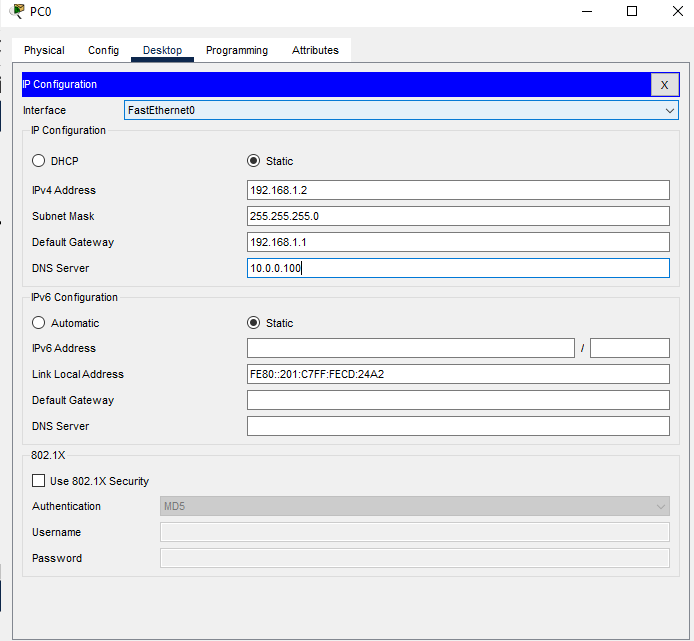

Bilgisayar ve sunucu üzerinde yapılması gereken işlemler

1-) Görseldeki yapıya uygun olarak pc ve sunucu cihazların sabit ip tanımlamalarını yapıyoruz. Burada önemli olan nokta pc nin dns adresi 10.0.0.100 olmalıdır.

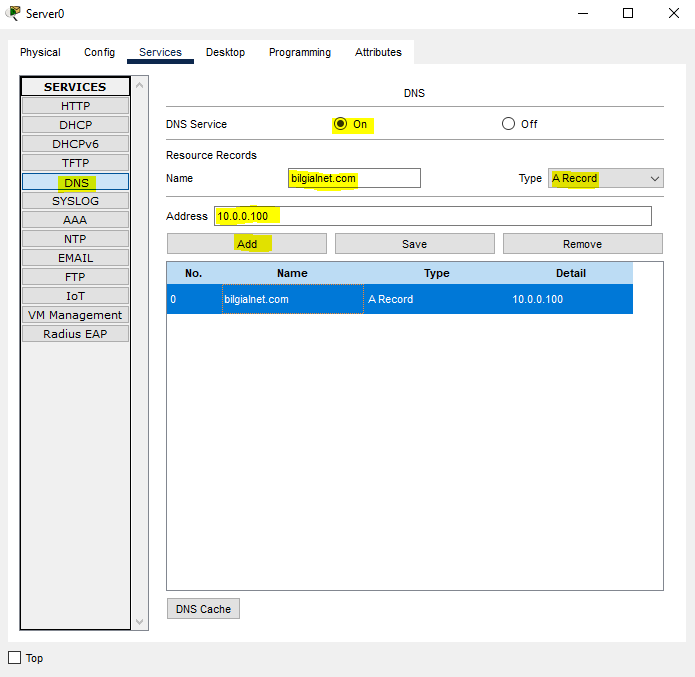

2-) Packet Tracer üzerinden sunucuda bilgialnet.com web sitesinin dns kayıtlarını eklemek için cihazın içine giriyoruz. Gelen ekranda Services sekmesine tıklıyoruz. Daha sonra sol taraftan DNS yazan yere tıklıyoruz. İlk olarak dsn servisini ON duruma getiriyoruz. Daha sonra aşağıdaki görseldeki gibi web sitemize ait dns kaydını giriyoruz ve sunucuda yapılacak olan işlemleri tamamlıyoruz. Sunucuda http servisi varsayılan olarak aktiftir.

3-) Bu işlemlerden sonra 192.168.1.2 ip adresli bilgisayardan web sunucusuna yani 10.0.0.100 adresine ping atmayı deneyelim.

Görüldüğü gibi ping işlemi başarılı olarak gerçekleşti. Şimdi 192.168.1.0/24’lü networkten 10.0.0.0/8’li networke ping atılmasını kapatalım. Bu işlem için Router0 üzerinden aşağıdaki komutları uygulayalım;

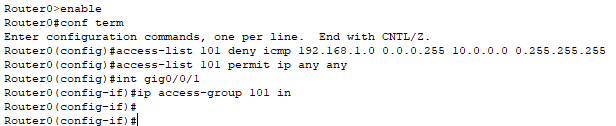

–Router0 üzerinde yapılacak işlemler–

enable

conf term

access-list 101 deny icmp 192.168.1.0 0.0.0.255 10.0.0.0 0.255.255.255

access-list 101 permit ip any any

int gig0/0/1

ip access-group 101 in

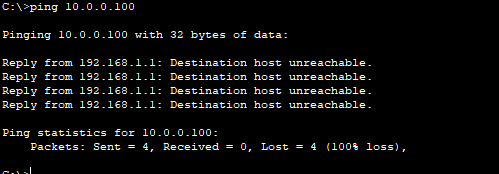

Evet ping engellemek için gerekli kuralımızı oluşturduk. Şimdi 192.168.1.2 ip adresli bilgisayardan tekrar web sunucusuna yani 10.0.0.100 adresine ping atalım.

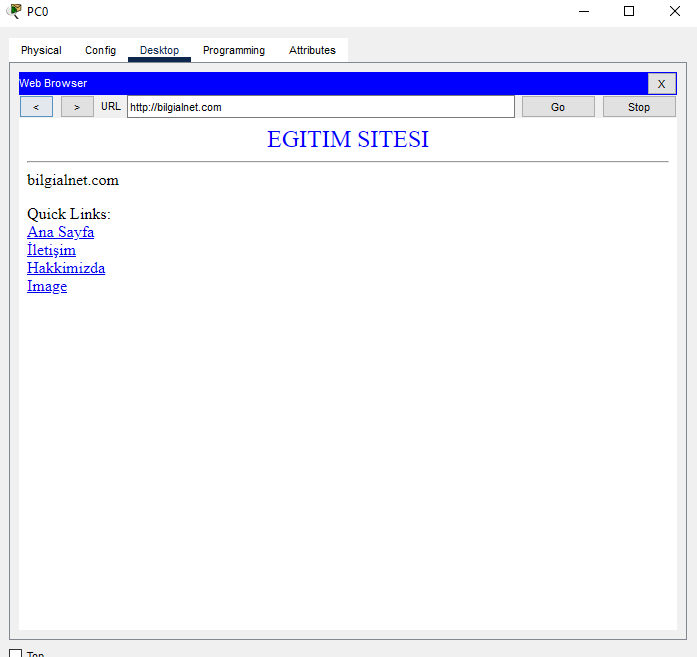

Görselde de gözüktüğü gibi pingleme işlemi başarısızlıkla sonuçlandı. Şimdi bu bilgisayarın web tarayıcısından bilgialnet.com adresine girelim.

Web siteye sorunsuz olarak erişebiliyoruz. Makalemizin sonuna geldik. Cisco access listler ile ilgili ve farklı konularda makaleler yayınlamaya devam edeceğiz. Bizi takip etmeye devam edin.