Shadow Copy, paylaşılan dosya ve klasörleri belirlenen zamanlarda yedekleyerek kullanıcılara göstermeye ve geri dönüş yapılmasına olanak sağlayan bir servistir.

Shadow copy (gölge kopya) sayesinde yanlışlıkla silinen veya içeriği değiştirilen dosya ve klasörlerin geçmiş zamandaki bir durumuna geri getirilmesi mümkün olmaktadır. Bu işlemi paylaşıma erişebilen tüm kullanıcılar yapabilmektedir. Şimdi bu servisin Windows Server işletim sisteminde nasıl aktif yapılacağını öğrenelim;

1-) İlk olarak This PC (Bu bilgisayar) yazan yere giriş yapıyoruz. Shadow copy aktifleştirmek istediğimiz disk veya partition’un üstüne sağ tuş ile tıklıyoruz. Açılan menüden Configure Shadow Copies yazan yere tıklıyoruz.

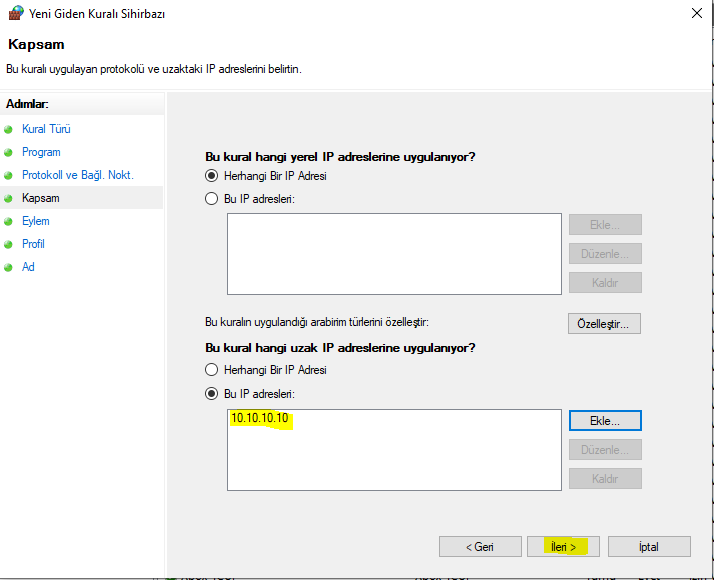

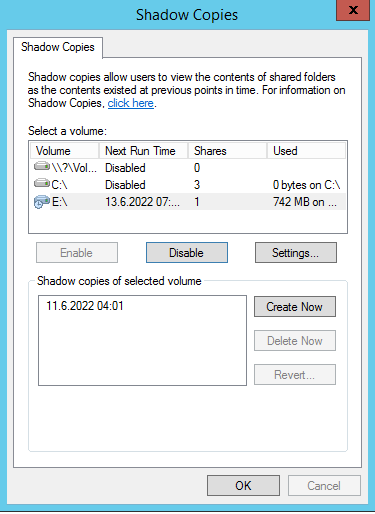

2-) Gelen ekranda Select a volume yazan yerden bu servisi etkinleştirmek istediğimiz diski veya partitionu seçiyoruz ve Settings butonuna basıyoruz.

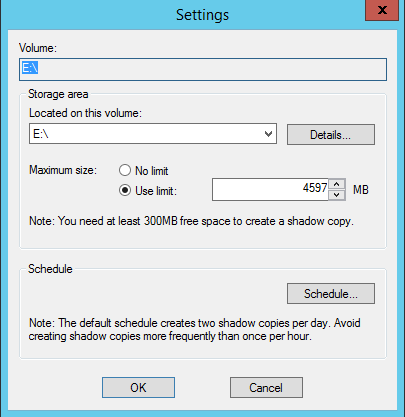

3-) Karşımıza gelen ekranda Located on this is volume bölümünden shadow copy dosyalarının nerede depolanacağını seçiyoruz. Shadow copy aktif ettiğimiz disk üzerinde depolanmasını istiyorsak bu bölümü aynı bırakabiliriz. İstersek Limit bölümünden kota belirtebiliriz. Zamanlama yapmak için de Schedule yazan butona tıklayarak gerekli ayarları yapabiliriz (Bu işlemin hangi günlerde ve kaç defa yapılacağını bu bölümden belirliyoruz). İstediğimiz yapıya göre ayarları yaptıktan sonra OK butonuna tıklıyoruz.

4-) Gerekli ayarları yaptıktan sonra Shadow copy servisini etkinleştirmek için Enable butonuna tıklıyoruz.

5-) Gelen uyarıyı Yes diyerek geçiyoruz.

6-) İşlemi tamamlamak için OK butonuna tıklıyoruz.

7-) Evet bu işlemlerden sonra shadow copy servisi aktif olacaktır. Şimdi kontrolleri yapmak için paylaşımda olan bir klasörün üstüne sağ tıklayıp özellikler yazan yere giriş yapıyoruz. Gelen ekranda previous versions sekmesinde o dosya veya klasöre ait geçmiş zaman yedeğini görebiliriz. Gerekli zamanı seçip Restore diyerek dosya veya klasörün o zamanki haline geri dönmesini sağlayabiliriz. Open butonuna tıklayarak sadece görüntülememiz de mümkün olmaktadır. Buradan kopyala yapıştır yaparak da işlem yapabiliriz. Bu işlemi hem server hem de client cihazlar üzerinden yapabilmemiz mümkündür.

Tekrar görüşmek üzere. Şimdilik hoşçakalın.