Cisco ile ilgili konularımıza devam ediyoruz. Bu yazıda şuana kadar öğrendiklerimizi tekrarlamak amacıyla örnek bir uygulama yapacağız. Örnek uygulamamızda vlanlar arası haberleşmeyi nasıl engelleyebileceğimizi anlatacağız.

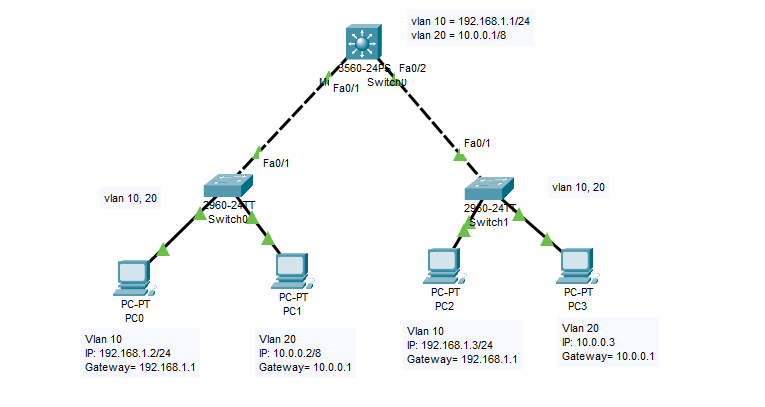

1-) Örnek yapımız aşağıdaki görseldeki gibidir.

Omurga switch (L3) üzerinde iki adet vlan (vlan 10,20) bulunmaktadır ve routing işlemini bu switch gerçekleştirmektedir. Şimdi görselde belirtilen bilgiler ile omurga switchimizi yapılandıralım;

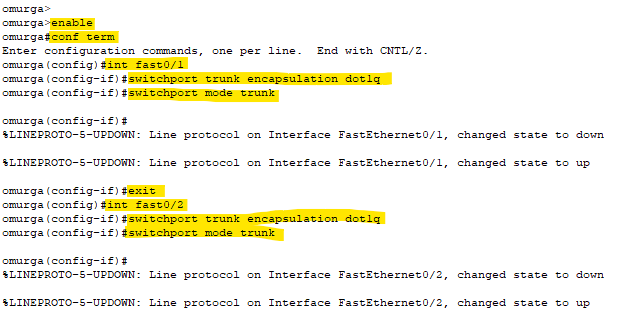

2-) İlk olarak omurga switch in L2 switchlere bağlı olan portlarını trunk olarak yapılandırıyoruz ve daha sonra switch üzerinde vlanları oluşturup ip adres tanımlamalarını yapıyoruz. Son olarak da ip routing i aktif yapıyoruz. Bu işlem için sırasıyla aşağıdaki komutları uyguluyoruz;

enable

conf term

int fast0/1

switchport trunk encapsulation dot1q

switchport mode trunk

exit

int fast0/2

switchport trunk encapsulation dot1q

switchport mode trunk

exit

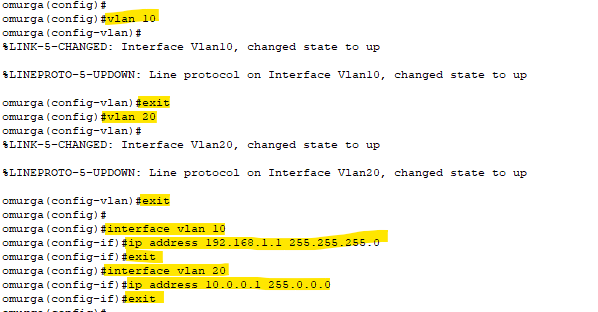

vlan 10

exit

vlan 20

exit

interface vlan 10

ip address 192.168.1.1 255.255.255.0

exit

interface vlan 20

ip address 10.0.0.1 255.0.0.0

exit

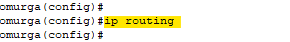

ip routing

Burada ip routing komutunu uygulamazsak vlanlar arası haberleşme zaten olmayacak diyebilirsiniz. Biz örnek yapımızda 2 adet vlan olan bir network oluşturduk. 3 adet vlan ın olduğu ve sadece 2 adet vlan ın birbirleriyle haberleşmesi istenebilirdi. Bu durumda mecburen ip routing aktifleştirmemiz gerekecekti. Bu nedenle vlanlar arası haberleşmeyi access-list ler ile kontrol etmeliyiz.

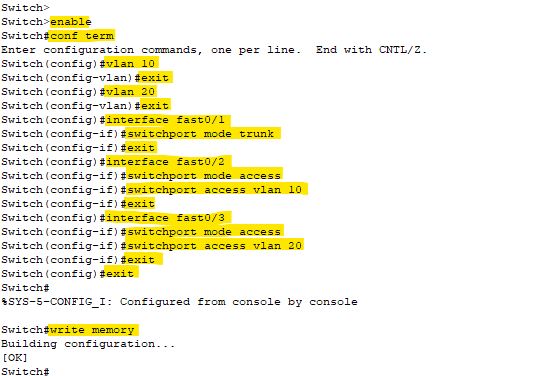

3-) Şimdi Layer 2 switch ler üzerinde gerekli ayarları yapalım;

enable

conf term

vlan 10

exit

vlan 20

exit

int fast0/1

switchport mode trunk

exit

int fast0/2

switchport mode access

switchport access vlan 10

exit

int fast0/3

switchport mode access

switchport access vlan 20

exit

exit

write memory

İki layer 2 switch üzerinde de aynı komutları uyguladım. Çünkü switchlerin port ve bağlantı noktaları (trunk ve vlan a üye cihazlar) aynı.

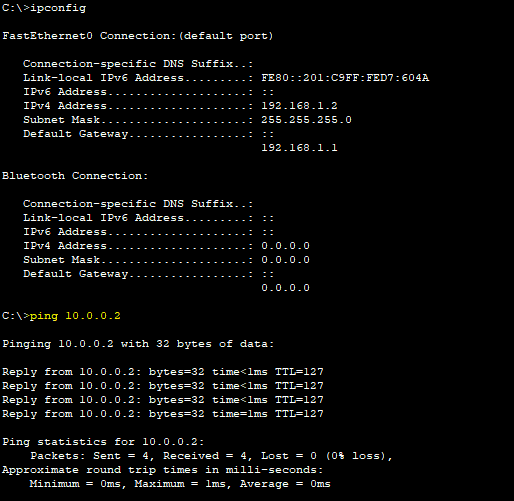

4-) Şimdi 192.168.1.2 ip adresi bilgisayardan 10.0.0.2 ip adresli bilgisayara ping atalım. Erişim başarılı oldu. Vlanlar arası haberleşme sorunsuz olarak gerçekleşiyor.

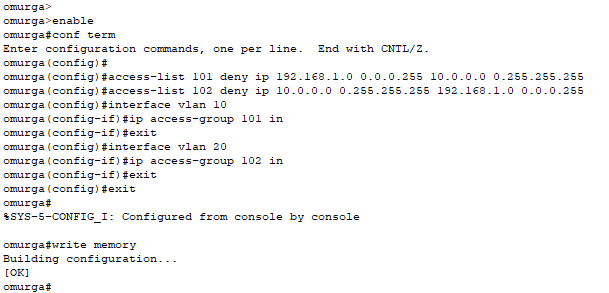

5-) Omurga switch üzerinde gerekli access list leri yazarak vlanlar arası haberleşmeyi engelleyelim;

enable

conf term

access-list 101 deny ip 192.168.1.0 0.0.0.255 10.0.0.0 0.255.255.255

access-list 102 deny ip 10.0.0.0 0.255.255.255 192.168.1.0 0.0.0.255

interface vlan 10

ip access-group 101 in

exit

interface vlan 20

ip access-group 102 in

exit

exit

write memory

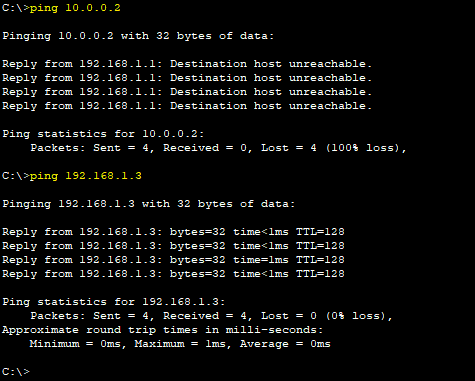

6-) Şimdi tekrar 192.168.1.2 ip adresli bilgisayardan 10.0.0.2 ip adresli bilgisayara ping atmayı deneyelim. Erişim gerçekleşmeyecektir. Artık vlanlar arası haberleşme engellenmiş durumda. Aynı vlandaki 192.168.1.3 ip adresli bilgisayara ping atmayı deneyelim. Erişim problemsiz gerçekleşti. Yani aynı vlanlar birbirleriyle haberleşebiliyor.

Cisco konularımıza devam edeceğiz. Takipte kalın.

Elinize sağlık güzel olmuş