Cisco cihazlar kullanılan network ortamlarında cihazlara fiziksek olarak erişebilecek durumda olanların konsol kablosu ile cihazlara şifresiz olarak erişmeleri istenmeyen bir durumdur. Bu nedenden dolayı güvenlik için tüm cihazlarda consol şifresi tanımlanması yapılmalıdır.

Cisco cihazlarda konsol şifre tanımlama işlemi birkaç adımdan oluşmaktadır. Şimdi bu adımları öğrenelim;

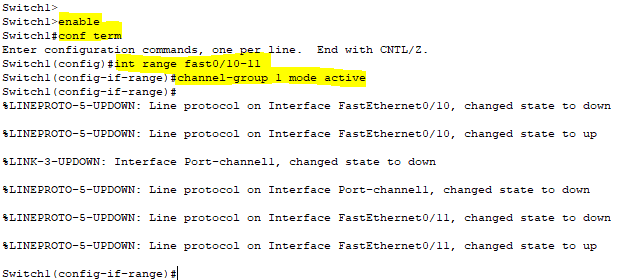

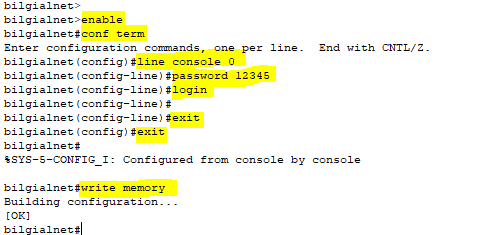

1-) İlk olarak konsol şifresi vermek istediğimiz cihaza konsol kablosu ile bağlantı yapıyoruz. Bu işlem için Hyper terminal veya Putty gibi programlardan bir tanesini kullanabiliriz. Yeni veya sıfırlanmış bir cihazda bu şekilde direkt olarak bağlantı yapabiliriz. Cihaza ulaştıktan sonra aşağıdaki komutları sırasıyla uyguluyoruz;

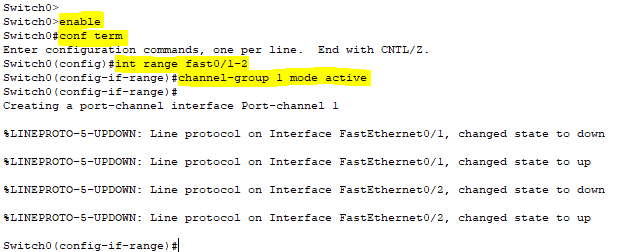

enable

conf term

line console 0

password 12345

login

exit

exit

write memory

Evet bu şekilde konsol şifresini 12345 olarak verdik. Tabi siz bu şekilde kolay bir şifre tanımlamayın.

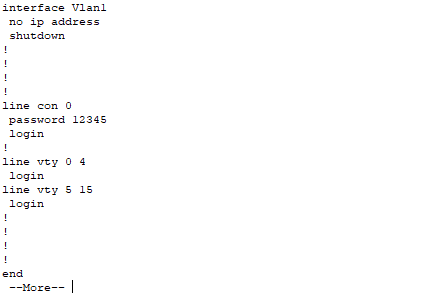

2-) İşlemimizi bu aşamada bıraktığımızda bir güvenlik açığı oluşacaktır. Enable mod üzerinden cihaz konfigürasyonunu görüntülediğimizde konsol şifresi açık bir şekilde gözükecektir. Bu işlem için enable mod üzerinden aşağıdaki komutu uyguluyoruz ve şifremizin açık bir şekilde gözüktüğünü görüyoruz;

show startup-config

Evet görüntüde de gözüktüğü gibi konsol şifresi açık bir şekilde gözükmektedir.

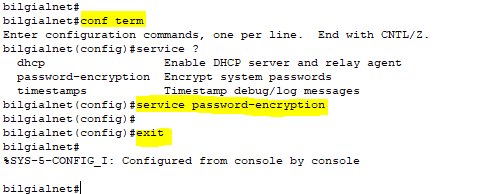

3-) Şifre görünümünü şifrelemek için aşağıdaki komutları uyguluyoruz;

conf term

service password-encryption

exit

write memory

4-) Evet tekrar enable mod üzerinden aşağıdaki komutu uyguladığımızda şifremiz şifrelenmiş bir şekilde gözükecektir.

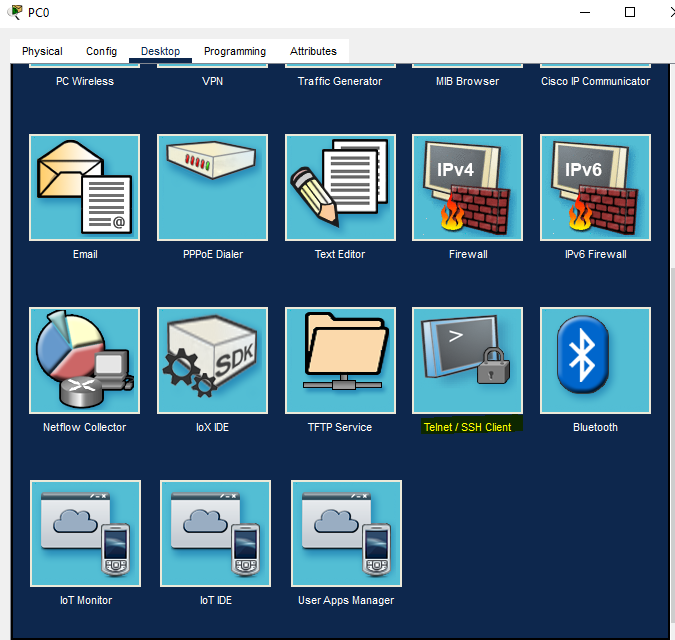

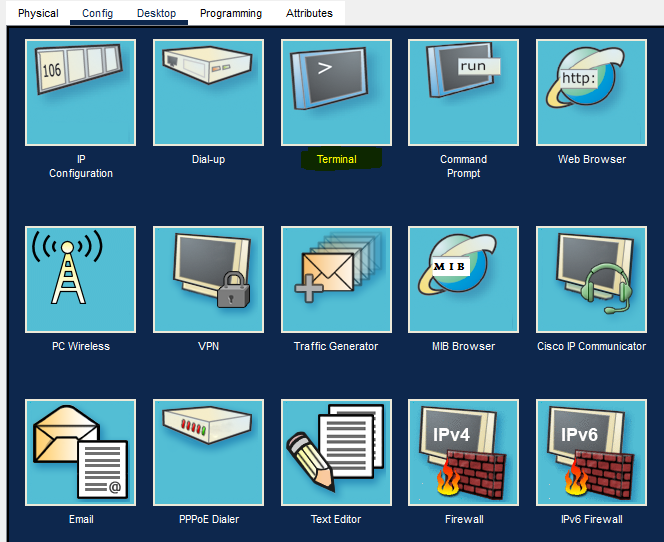

show startup-config5-) Bu işlemden sonra Packet Tracer üzerinden konsol kablosu ile bağlantı yapmayı deneyelim. Gerekli bağlantıları yaptıktan sonra bilgisayar masaüstünden Terminal yazan yere tıklıyoruz.

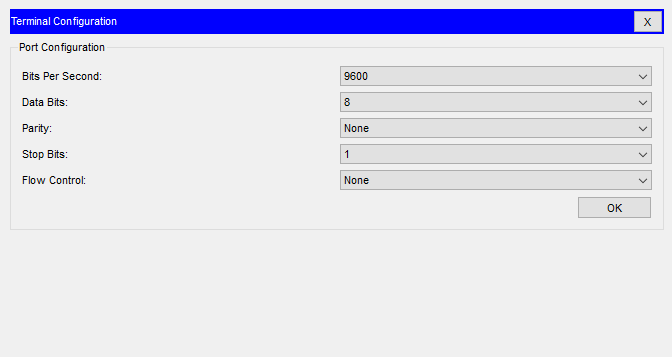

6-) Açılan bölümden konfigürasyonu aynı şekilde bırakıyoruz ve Ok butonuna tıklıyoruz.

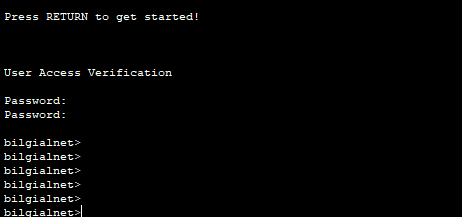

7-) Gelen ekranda da gözüktüğü gibi cihaza bağlanmak için şifre girmemiz gerekmektedir. Tanımladığımız konsol şifresini girdiğimizde cihaza erişebiliyor olduk.

Cisco ile ilgili konularımıza devam edeceğiz. Bizi takip etmeye devam edin.